Le cloud, allié incontournable pour la performance des PME

Les chiffres ne mentent pas : plus de 70 % des PME françaises ont déjà franchi le pas…

Actus

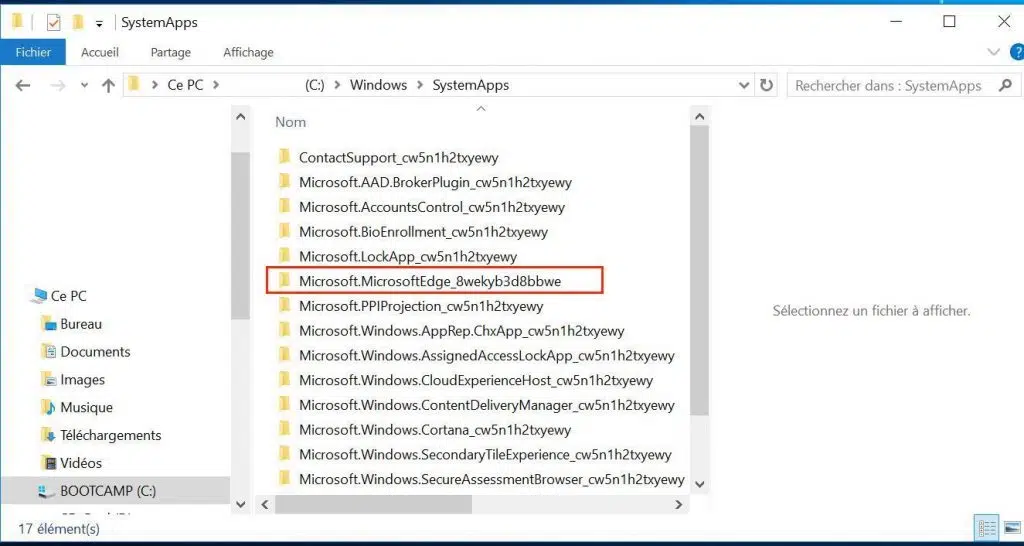

Désactiver Microsoft Edge au démarrage facilement et en toute sécurité

Rien n'impose que Microsoft Edge se lance à chaque démarrage de votre PC, et pourtant, Windows 10 en décide parfois autrement. Bonne nouvelle : la main repasse à l'utilisateur, à condition de…

Améliorer la lisibilité d’un PDF : astuces et outils pour des documents plus clairs

Les documents PDF sont omniprésents, que ce soit pour des rapports professionnels, des ebooks ou des…

Éditer le texte d’une image dans Word en ligne : astuces et étapes faciles à suivre

Modifier directement le texte d'une image dans Word en ligne échappe aux fonctions classiques de traitement…

Calculer un pourcentage entre deux valeurs sur excel : méthode simple et rapide

Excel est un outil puissant pour gérer des données, mais certaines opérations simples comme calculer un…

Le cloud, allié incontournable pour la performance des PME

Les chiffres ne mentent pas : plus de 70 % des PME…

Convertisseur vidéo vers MP4 : quels réglages pour une vidéo fluide ?

Modifier le débit binaire sans tenir compte du nombre d'images par seconde…

Regardez des films et séries illimités avec Wishflix

Wishflix est un site streaming qui s’est forgé une grande popularité auprès…

Résoudre les problèmes de connexion à la boîte mail académie de Lyon

Les étudiants et le personnel académique de Lyon rencontrent fréquemment des difficultés pour accéder à leur…

Gérer un captcha invalide : solutions pratiques et conseils utiles

Un chiffre échappe souvent aux statistiques : chaque jour, des milliers d'internautes butent sur un captcha…

Découvrez le service ITBR67 – Info Trafic Bas-Rhin

Vous êtes un habitant du Bas-Rhin et vous cherchez un moyen efficace de vous informer sur…

ETL : définition et outils pour un traitement de données efficace

Des volumes de données croissants compliquent la circulation de l'information entre systèmes hétérogènes. Certains processus d'intégration, pourtant essentiels, échappent encore aux standards universels et s'exécutent dans des environnements toujours plus variés.Entre exigences…

Comprendre la Limite d’Explosivité LIE LSE : Définition et Sécurité

Dans le domaine de la sécurité industrielle, la maîtrise des risques liés aux atmosphères explosives est primordiale. La Limite d'Explosivité, souvent désignée par son acronyme LIE (ou LSE pour Limite Supérieure d'Explosivité),…

Windows Defender face aux ransomwares : performance réelle et bonnes pratiques

Vouloir croire que son ordinateur est à l'abri des rançongiciels relève de l'illusion pure. Chaque semaine,…

Connexion à 192.168.1..15 refusée : testez ces réglages de base

Un simple chiffre mal placé peut transformer une routine informatique en casse-tête. Tentez de saisir 192.168.1.15…

Messagerie mel AC Normandie : bonnes pratiques pour sécuriser votre compte

Oublier son mot de passe : voilà la première cause de blocage sur les comptes mail…

Pourquoi les backlinks restent essentiels pour booster votre SEO

Imprégnons-nous du monde du référencement web, où chaque détail compte pour attirer…

Pourquoi les backlinks demeurent essentiels pour booster votre SEO

Un chiffre brut, sans fioritures : plus de 90% des pages web…

Pourquoi les backlinks sont clés pour booster votre stratégie SEO

Oubliez la notion de “secret” en SEO : les backlinks n'ont rien…

Combien de temps 1 Go d’internet permet-il vraiment à Poudlard en ligne ?

S'imaginer en train d'explorer Poudlard, c'est un rêve pour nombreux fans de la saga Harry Potter.…

Le web expliqué : son rôle et son impact au cœur de nos vies

Le Web, toile mondiale tissée depuis plus de trois décennies, est devenu un élément incontournable de…

Comment résoudre les problèmes de captcha invalide en quelques astuces simples et efficaces

Les captchas sont devenus une composante incontournable du monde numérique, en protégeant les sites web contre…

Voir une photo de profil Instagram en grand : le guide définitif

Sur Instagram, les photos de profil sont souvent réduites à une petite icône circulaire. Pourtant, il existe des astuces pour agrandir ces images et mieux les apprécier. Que ce soit pour admirer…

Tous nos articles

Le cloud, allié incontournable pour la performance des PME

Les chiffres ne mentent pas : plus de 70 % des PME…

Convertisseur vidéo vers MP4 : quels réglages pour une vidéo fluide ?

Modifier le débit binaire sans tenir compte du nombre d'images par seconde…

Désactiver Microsoft Edge au démarrage facilement et en toute sécurité

Rien n'impose que Microsoft Edge se lance à chaque démarrage de votre…

Comment modifier l’apparence de votre grille Instagram avec l’option Modifier la grille

La grille Instagram est comme la carte de visite de votre compte…

Résoudre les problèmes de connexion à la boîte mail académie de Lyon

Les étudiants et le personnel académique de Lyon rencontrent fréquemment des difficultés…

Améliorer la lisibilité d’un PDF : astuces et outils pour des documents plus clairs

Les documents PDF sont omniprésents, que ce soit pour des rapports professionnels,…

Regardez des films et séries illimités avec Wishflix

Wishflix est un site streaming qui s’est forgé une grande popularité auprès…

Gérer un captcha invalide : solutions pratiques et conseils utiles

Un chiffre échappe souvent aux statistiques : chaque jour, des milliers d'internautes…

Couleurs Snap : comprendre ce que signifie le rouge dans vos messages

Les utilisateurs de Snapchat remarquent souvent différentes couleurs dans leur boîte de…

Comprendre les principaux types de clavier PC pour mieux choisir

Office Solution Pro est pris en charge par ses lecteurs. Ce billet…

Comprendre la Limite d’Explosivité LIE LSE : Définition et Sécurité

Dans le domaine de la sécurité industrielle, la maîtrise des risques liés…

Éditer le texte d’une image dans Word en ligne : astuces et étapes faciles à suivre

Modifier directement le texte d'une image dans Word en ligne échappe aux…

Les derniers articles

Convertisseur vidéo vers MP4 : quels réglages pour une vidéo fluide ?

Modifier le débit binaire sans tenir compte du nombre d'images par seconde…

Désactiver Microsoft Edge au démarrage facilement et en toute sécurité

Rien n'impose que Microsoft Edge se lance à chaque démarrage de votre…

Comment modifier l’apparence de votre grille Instagram avec l’option Modifier la grille

La grille Instagram est comme la carte de visite de votre compte…